عنوان پایان نامه : مدلسازی و کنترل انباشتگی در شبکه های کامپیوتری

قالب بندی : PDF

قیمت : رایگان

شرح مختصر : انباشتگی در شبکه های کامپیوتری زمانی رخ می دهد که میزان داده ورودی به یک گره در شبکه بیشتر از ظرفیت خروجی آن گره باشد. بدین ترتیب با بافرکردن داده ها، تأخیر در شبکه بیشتر شده و با ادامه ورود داده به گره، تعدادی از بسته های داده گم شده و دور ریخته می شود. این پدیده منجر به دوباره فرستادن بسته های داده و کم شدن کارایی شبکه خواهد شد. در این پایان نامه مراحل مختلف کار سیستم شبکه های کامپیوتری معرفی شده اند و موضوع انباشتگی مورد بررسی قرار گرفته است. همچنین مفاهیم مربوطه را تعریف کرده و مدل جریان سیال برای مود پرهیز از انباشتگی معرفی شده اند. مکانیزم های مختلف برای مدیریت فعال صف معرفی و مقایسه شده اند. سرانجام در فصل سوم ، روش PI با استفاده از نرم افزار MATLAB (Simulink) شبیه سازی شده و حساسیت عملکرد آن نسبت به پارامترها مورد بررسی قرار گرفته است.

کلمات کلیدی : کنترل انباشتگی، مدیریت صف، مود پرهیز از تراکم، مکانیزم کنترل انباشتگی TCP ، اصول و قواعد AIMD ، الگوریتم های صف، مدیریت فعال صف، تشخیص زود هنگام صف، مکانیز BLUE ،الگوریتم SFB،الگوریتم علامتگذاری تصادفی اولیه، الگوریتم Green ، الگوریتم انسداد، الگوریتم صف مجازی انطباقی،مکانیز آستانه پایانه کلاس، کنترل کننده تناسبی انتگرالی،

عنوان مقاله : زیرساخت های دیتاسنتر

قالب بندی : PDF

قیمت : رایگان

شرح مختصر : امروزه با رشد نیازهای کاربران به سرویس های مختلف، مراکز داده جهت در برگرفتن تجهیزات، اطلاعات و برنامه های کاربردی حساس در فضایی کاملا مطمئن و دارای قابلیت گسترش طراحی شده اند. بر طبق تعریف ارایه شده از جانب سیاست انرژی تجدید شدنی ، مراکز داده متشکل از اجزای ضروری زیر ساختی هستند که کار پشتیبانی از اینترنت و تجارت الکترونیکی و بخش های ارتباطات الکترونیکی را به عهده دارند و در نتیجه تمامی سرویس های ارایه شده در آن ها باید دقیق ، مطابق برنامه و بدون کوچکترین وقفه ای عمل نمایند که جهت فراهم آوردن موارد زیر تعریف می شوند : ذخیره سازی، مدیریت، پردازش و تبادل اطلاعات دیجیتال و همچنین فراهم آوردن سرویس های کاربردی یا مدیریت جهت پردازش های اطلاعاتی. امروزه اکثرا سازمان ها به راه اندازی مرکز داده اهمیت نداده و معمولا آن را تحت سرور روم پشتیبان می شناسند، ولی با توجه به پیشرفت تکنولوژی و عصر اطلاعات ناگزیرند از فناوری اطلاعات استفاده کنند که این خود دلیل اهمیت پرداختن به موضوع مرکز داده می باشد. در واقع به محلی برای:

1 – ذخیره سازی

2 – مدیریت و پردازش اطلاعات

3 – ارایه سرویس های کلان اطلاعاتی

نیاز است که این سه مورد با رعایت سه شاخص بیان شوند :

1 – توسعه پذیری

2 – قابلیت امنیت و مدیریت

3 – رعایت استاندارد های مربوطه

فهرست :

چكیده

فصل اول

مقدمه

نیازمندی ها

سیستم سرما یشی

سیستم برق

همگوني تجهیزات

شبکه

روش ها و موارد امنیتی و حفاظتی

پشتیبان و پس دادن

پایگاه داده

وب سرور

سیستم مانیتورینگ

دیواره آتش

محیط مانیتورینگ

میل سرور

سرور پشتیبان (سخت افزار)

اکتیو دایرکتوری

پشتیبان اکتیو دایرکتوری

فایل سرور

یو پی اس

کابل کشی ساخت یافته

سیستم کنترل مصرف برق

فصل دوم

مرور ادبیات

فصل سوم

معماری زیر ساخت مرکز داده

معرفي مركز داده

تعریف مرکز داده

تاریخچه مرکز داده

مشخصات مرکز داده

در اختیار داشتن اتصالات مختلف به اینترنت از طریق آی اس پی و آی

سی سی پی های مختلف

وجود سیستم قدرت وپشتیبان

وجوه سرورهای متعدد

سرورها در مرکز داده

انواع سرورها در مرکز داده

نحوه در اختیار گرفتن یک سرور وب

معیارهای طراحي مراکز داده

ساختار فیزیكي مركز داده

ساختارشبکه ای مركز داده

برنامه های کاربردی

ویژگی های استاندارد تی آی ای

مزابای استاندارد تی آی ایدر طراحی مراکز داده

اهداف استاندارد

مدل مراکز داده منطبق بر استاندارد تی آی ای –

تیيرز در مرکز داده

لابه های طراحی در مرکز داده

لایه مجتمع سازي

لایه فرانت اند

لایه برنامه های کاربردی

لایه بك اند

لایه ذخيره سازي

لایه انتقال

سرویس های زیرساخت

فصل چهارم

معماری زیر ساخت فیزیکی مرکز داده ( دیتاسنتر )

استراتژی طرح

ایجاد محیط اتاق مرکز داده

تعیین ابعاد محیط اتاق مرکز داده بر اساس ناحیه تحت پوشش

کف دسترسی (کف مرتفع)

ارتفاع کف دسترسی

اجزاء کف دسترسی

حداقل ارتفاع کف

ظرفیت تحمل بار

پوشش سقف

کنترل محبطی ( تهویه هوا ) اچ وی ای سی

کنترل عمومی

کنترل خصوصی

شیب حرارتی

رطوبت

استاندار دهای سیستم کنترل زیست محیطی برای اتاقهای ای آر و تی آر

محدودیت های ساختاری

مبادی ورودی

روشنایی

سیستم اعلام و اطفا، حریق

مواد مصرفی جهت اطفاء

توصیه ها

آرایش رک ها

الزامات نصب رک ها

سیسنم های امنینی آی بی کمرا اکسس دور

شکل نمونه درب امنیتی دیتا سنتر

کابل های ارتباطی

منبع تغذیه

گراندینگ

الزامات چاه ارت

میزان فضاو تجهیزات موردنیازجهت طراحی واجرای مرکز داده

فیزیگ سایت

محل قرارگیری سایت

ضرورت راه اندازی مرکز داده در ایران

مزایای راه اندازی مرکز داده در ایران

پایین آمدن ترافیک گت وی های شرکت مخابرات

استفاده بهینه از امکانات موجود

هزینه پائین تر

امنیت بیشتر برای سرورها

نتیجه گيري وپیشنهادات

نتیجه گيری

پیشنهادات

<

عنوان مقاله : آشنايي با سامانه هاي كشف مزاحمت

قالب بندی : PDF

قیمت : رایگان

شرح مختصر : هدف از ارائه ی این پروژه معرفی اصول و مبانی امنیت در شبکه های کامپیوتری می باشد .در ابتدا به تعاریف و مفاهیم امنیت در شبکه می پردازیم . در مبحث امنیت شبکه ،منابع شبکه وانواع حملات ،تحلیل خطر ،سیاست های امنیتی ،طرح امنیت شبکه و نواحی امنیتی به تفضیل مورد تحلیل و بررسی قرار می گیرد . برای حفظ امنیت شبکه نیاز است تا مراحل اولیه ایجاد امنیت و سیتم های عامل و برنامه کاربردی مناسب لحاظ شود .در ادامه به انواع حملات در شبکه های رایانه ای پرداخته ایم و برای افزایش امنیت در سطح شبکه به AUDITING ، کامپیوترهای بدون دیسک ،به رمز در آوردن داده ها و محافظت در برابر ویروس پرداخته ایم . و اما روشهای تامین امنیت در شبکه که عبارتند از : دفاع در عمق ،فایروال و پراکسی که به طور کامل تشریح شده است .و در ادامه سطوح امنیت شبکه ، تهدیدات علیه امنیت شبکه ، امنیت شبکه لایه بندی شده، ابزارها و الگوهای امنیت شبکه ،مراحل ایمن سازی شبکه ، راهکارهای امنیتی شبکه ،مکانیزم های امنیتی و الگوریتم جهت تهیه الگوی امنیت شبکه توضیح داده شده است .

فهرست :

مقدمه

مقدمه ای بر فایروال

فایروال چه کار می کند ؟

چه نوع فایروال هائی وجود دارد ؟

نحوه پیکربندی بهینه یک فایروال به چه صورت است ؟

انواع فایروال

موقعیت یابی برای فایروال

خلاصه فصل اول

نتیجه گیری

کاربرد پراکسی در امنیت شبکه (۱)

پراکسی چیست؟

پراکسی چه چیزی نیست؟

پراکسی با Stateful packet filter تفاوت دارد

پراکسی ها یا Application Gateways

کاربرد پراکسی در امنیت شبکه (۲و)

برخی انواع پراکسی

SMTP Proxy

کاربرد پراکسی در امنیت شبکه (۳)

HTTP Proxy

FTP Proxy

DNS Proxy

خلاصه فصل دوم

نتیجه گیری

IDSها لزوم و کلیات

IDS

Network IDS (NIDS)

Host-Based IDS (HIDS)

Distributed IDS (DIDS)

IDSچیست؟

مزاحمت چیست؟

IDS چگونه كار ميكند؟

چه كسى روى شبكه شماست؟

خلاصه فصل سوم

نتیجه گیری

امنیت شبکه

تکنولوژی های زیر امنیت را در سطح برنامه فراهم می کنند:

نتیجه گیری

مقایسه تشخیص نفوذ و پیش گیری از نفوذ

تفاوت شکلی تشخیص با پیش گیری

تشخیص نفوذ

پیش گیری از نفوذ

خلاصه فصل چهارم

نتیجه گیری

آشنايي با Snort

Snort چيست؟

سيستم مورد نياز براي نصب Snort

امكانات Snort

Packet Sniffer

Preprocessor

Detection Engine

اخطار دهنده

Snort و ساختار شبکه

دام های Snort

خلاصه فصل پنجم

نتیجه گیری

خلاصه کل مطالب

فقط یک پیشنهاد

عنوان پایان نامه : بررسی پروتکل TCP/IP

قالب بندی : PDF

قیمت : رایگان

شرح مختصر : امروزه اکثر شبکه هاي کامپیوتري بزرگ و اغلب سیستم هاي عامل موجود از پروتکل TCP/IP استفاده و حمایت می نمایند . TCP/IP . امکانات لازم بمنظور ارتباط سیستم هاي غیرمشابه را فراهم می آورد . از ویژگی هاي مهم پروتکل فوق ، می توان به مواردي همچون : قابلیت اجراء بر روي محیط هاي متفاوت ، ضریب اطمینان بالا ،قابلیت گسترش و توسعه آن ، اشاره کرد . از پروتکل فوق، بمنظور دستیابی به اینترنت و استفاده از سرویس هاي متنوع آن نظیر وب و یا پست الکترونیکی استفاده می گردد . تنوع پروتکل هاي موجود در پشته TCP/IP و ارتباط منطقی و سیستماتیک آنها با یکدیگر، امکان تحقق ارتباط در شبکه هاي کامپیوتري را با اهداف متفاوت ، فراهم می نماید. فرآیند برقراري یک ارتباط ، شامل تبدیل نام کامپیوتر به آدرس IP معادل ، فعالیت هاي مشخص نمودن موقعیت کامپیوتر مقصد ، بسته متعددي نظیر : بندي اطلاعات ، آدرس دهی و روتینگ داده ها بمنظور ارسال موفقیت آمیز به مقصد مورد نظر ، بوده که توسط مجموعه پروتکل هاي موجود در پشته TCP/IP انجام می گیرد .

فهرست :

معرفی پروتکل TCP/IP

پروتکل TCP\IP چیست

لایه هاي پروتکل TCP/IP

لایه Application

لایه Transport

لایه Internet

لایه Network Interface

تفاوت بین لایه هاي TCP/IP و OSI

آدرس IP

انواع آدرس هاي IP

IP Header در آدرس هاي IP

IP آدرسهاي از نوع IP Unicast

تقسیم بندي آدرسهاي IP

کلاس A

کلاس B

کلاس C

کلاس D

کلاس E

پورت TCP/UDP

سوکت (socket)

ارسال اطلاعات با استفاده از TCP\IP

لایه Transport پروتکل UDP

لایه Internet پروتکل IP

عملیات انجام شده توسط IP

لایه Internet پروتکل ICMP

لایه اینترنت پروتکل IGMP

لایه Internet پروتکل ARP

Physical Address Resolution

مدیریت IP Multicasting

آدرس دهی Multicast

Multicasting روي یک شبکه فیزیکی واحد

Multicasting بین قسمت هاي مختلف شبکه

تعیین حوزه Multicast

برنامه هاي عیب یابی

برنامه هاي ارتباطی

نرم افزارهاي سمت سرویس دهنده

بررسی resoultion name

Static IP mapping

فایل Hosts

فایل LmHosts

Dynamic IP mapping

Name Resoulation در ویندوز

فرآیند Host name Resolution

بررسی و نحوه فرآیند انتقال اطلاعات

واژگان بسته هاي اطلاعات (Packets)

اجزاء یک فریم

جریان انتقال اطلاعات ( از کامپیوتر مبداء تا کامپیوتر مقصد )

لایه Application

لایه Transport

لایه Internet

لابه اینترفیس شبکه

عملیات در کامپیوتر مقصد

فصل پنجم (بررسی روتینگ داده ها)

مقدمه

مفهوم روتینگ

روتینگ پویا و ایستا

پروتکل هاي روتینگ پویا

روتینگ IP

جدول روتینگ

توزیع بسته هاي اطلاعاتی

ارسال اطلاعات بین روترها

فهرست منابع فارسی

فهرست منابع انگلیسی

چکیده انگلیسی

عنوان پایان نامه : فاصله سنج التراسونیک

قالب بندی : PDF

قیمت : رایگان

شرح مختصر : سنجش فاصله با استفاده از سنسور التراسونیک ، هدف از این پروژه ساخت دستگاه اندازه گیری فاصله میباشد که با استفاده از سنسور التراسونیک انجام میشود. فرستنده امواج فراصوتی40کیلو هرتزرا ارسال میکند که این امواج پس از برخورد با شئ توسط سنسور گیرنده دریافت میشود و به صورت سخت افزاری تقویت میشود و بر روی نمایشگر آشکار میشود. و به صورت نرم افزاری زمان رفت و برگشت این امواج محاسبه میشود و فاصله نمایش داده میشود. در این پروژه تغییرات دمایی نیز موثر میباشد.

فهرست :

فصل اول (مقدمات)

تعریف سنسور

سوئیچ هم جوار سونار

سوئیچ هم جوار فوتوالکتریک

سوئیچ هم جوار القایی

سوئیچ هم جوار خازنی

حسگرهای مورد استفاده در رباتیک

حسگرهای تماسی(Contact)

حسگرهای هم جواری (proximity)

حسگرهای دور برد (far away)

حسگر نوری (گیرنده و فرستنده)

سنسور فاصله یاب لیزری

بیو سنسورها (سنسورهای دمایی)

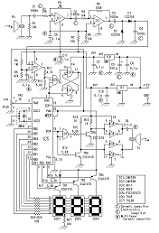

فصل دوم (طراحی مدار فاصله سنج )

قطعات مورد نیاز

سنسور التراسونیک

PIC16F873 میکروکنترلر

آی سی 833LM

آی سی 358LM

آی سی4011

رگلاتور 7805

رگلاتور7809

ترانزیستور1815

ترانزیستور 1015

آی سی 4069

خازن

مدار راه انداز سنسور التراسونیک

مدار گیرنده (مدار تقویت سیگنال)

مدار آشکار ساز

آشکار ساز سیگنال

بازه ی زمانی ارسال و دریافت موج

مدار راه انداز سون سگمنت

مدار قدرت

نقشه ی مدار

اساس کار مدار بر اساس بلوک دیاگرام

سرعت انتشار امواج صوتی در هوا

سرعت انتشار امواج صوتی در دماهای مختلف

برنامه اسمبلی میکروکنترلر

برنامه ی هگز میکروکنترلر

معرفی میکروکنترلرهای پی آی سی و معرفی مدل PICf

پورتها

پورت A

پورت B

پورت C

خاصیت BOOT LOADER

منابع و مأخذ

عنوان پایان نامه : شبکههای زیرآبی و زیرزمینی حسگر بیسیم

قالب بندی : PDF

قیمت : رایگان

شرح مختصر : انقلاب مفاهیم شبکه ای و درهم آمیختن بی سابقه ی چالشهای تکنیکی، شبکه های حسگر بی سیم را یکی از بزرگترین تمایلات تحقیقاتی قرن 21 کرده است.امروزه با پیشرفت فناوری و پایین آمدن قیمت تجهیزات الکترونیکی، نسل جدید از شبکه های حسگر بی سیم توسعه پیدا کرده اند. محدوده ی کاربردهای بالقوه ی این تکنولوژی آنقدر گسترده است که تنها ممکن است توسط تخیل ما محدود شود. در هر حال فقط اخیراً چنین سیستم هایی در بازار به عنوان محصول ارائه گردیده است. تعداد زیادي حسگر در محیط مورد بررسی پراکنده شده و اطلاعات مورد نیاز، توسط حسگرهاي در نظر گرفته شده در گرهها جمعآوري شده و به صورت گام به گام به گرههاي مجاور ارسال میشوند تا نهایتاً به گره مقصد برسند. در این مجال قصد بر آن است تا پنجره ای بر سرزمین گسترده ی شبکه های حسگر بی سیم گشوده شود،و آشنایی اندکی پیدا شود.ابتدا به معرفی اجمالی شبکه های حسگر بی سیم می پردازیم وسپس در مورد کاربردها، طراحی و… آن توضیحاتی می نویسیم. جهت استفاده ی بهتر از این متن سیر مطالعاتی آن را حفظ نمایید. امید است آنچه در ادامه خواهد آمد مورد توجّه کلیه ی خوانندگان، خصوصاً اساتید ارجمند دانشگاهی قرار گیرد. در پایان لازم میدانم از تمام کسانیکه در حصول این پژوهش یاریام دادند، از جمله استاد گرامی آقای دکتر قاضیزاده، دوست خوبم آقای امیر هراتینیا و … تشکر نمایم. در حالیکه چند سال گذشته را “عصر اطلاعات” نامیدیم، هم اکنون شاهد “عصر حسگرها” هستیم.

فهرست :

فصل اوّل : معارفه

فصل دوم : کاربردهای شبکه های حسگر بی سیم

فصل سوم : فاکتورهای مؤثر در طراحی شبکه های حسگر بی سیم

فصل چهارم : یک الگوریتم جهت مکانیابی در شبکه های حسگر بی سیم

فصل پنجم : شبکه های زیرآبی و زیر زمینی و چند رسانه ای حسگر بی سیم

منابع

عنوان پایان نامه : روش های تامین امنیت شبکه های کامپیوتری با تکیه بر امنیت سخت افزاری

قالب بندی : PDF

قیمت : رایگان

شرح مختصر : امروزه امنیت شبکه یک مساله مهم برای ادارات و شرکتهای دولتی و سازمانهای کوچک و بزرگ است. تهدیدهایی که از سوی تروریستهای فضای سایبر و کارمندان ناراضی و هکرها باعت میشود تا شرکتها به فکر امنیت شبکه خود باشند. امروزه امنیت یک اصل به حساب میآید. با توجه به رشد فنآوري اطلاعات در کشور و بالتبع در استانداري فارس، ما شاهد گسترش و بزرگ شدن هر روزه اتاقهاي سرور و افزایش تعداد سرورها و سرویسهاي مستقر در آن هستیم و گاهی این گسترش به حدي میرسد که دیگر یک فضاي معمولی جوابگوي نیازهاي سرورها نمیباشد. در این بین سرمایش، تهویه، امنیت، نگهداري و دیگر عوامل جانبی اتاقهاي سرور نیز باید به تناسب گستردگی آن اتاق سرور تامین گردد، به حاصل تجمیع و مدیریت متمرکز سرورها، شبکه ها و تأسیسات کنترل و نگهداري یک مرکز بزرگ داده و سرویسدهی رایانهاي، دیتاسنتر میگویند.

کلمات کلیدی : استاندارد دیتا سنتر، اتاق سرور، سیسنم پایش و تجسس، از کار انداختن درایوها ،اتاق شبکه، اتاق مانیتورینگ، لدر سقفی، برق مورد نیاز سوئیچ و روتر، سامانه اطفا حریق، دوربین مدار بسته، حسگر حضور فیزیکی، راک شبکه، کابل های شبکه، آموزش کابل کشی، فایروال، پروتکل CDP، مراکز تعمیر سخت افزاری، پروتکل های امنیت، طراحی VLAN ،