عنوان پایان نامه : رایانش ابری Cloud Computing

قالب بندی : PDF

قیمت : رایگان

شرح مختصر : افزایش لحظه ای کاربران و نیاز آنها به خدمات اینترنتی باعث شد که در اندک زمانی شرکت هایی که این گونه از خدمات را به کاربران ارائه می دادند ، با مشکلاتی نظیر عدم توانایی در پاسخگویی سریع به کاربران و افزایش هزینه هایشان روبرو شوند. از این رو بسیاری از این شرکت ها با سرمایه گذاری های هنگفت در زمینه های تحقیقاتی به فکر شیوه ای مؤثر و مقرون به صرفه برای سرویس دهی به حجم بالایی از کاربران افتادند و به این ترتیب محققان و صاحب نظران در سراسر جهان با مطالعه و الهام گرفتن از شیوه هایی که پیش از آن استفاده شده ب ود به فناوری نوین و کارآمدی به نام رایانش ابری دست یافتند. اهمیت و عملکرد رایانش ابری به گونه ای است که امروزه تمامی شرکت های بین المللی با تحقیقاتی گسترده و تلاشی خستگی ناپذیر در پی گسترش این فناوری بوده و هر روزه خدمات جدید و جالبی را در اختیار کاربران قرار می دهند تا بدین ترتیب سهم بیشتری از این بازار پر رونق را از آن خود نمایند.

فهرست :

مقدمه

تعاریف رایانش ابری

بررسی دیدگاه های مختلف در مورد رایانش ابری

اهمیت و وضعیت رایانش ابری در عصر حاضر

بررسی محبوبیت واژه Cloud Computing

در مورد رایانش ابری IDC نظرسنجی مؤسسه

بررسی سود چهار شرکت بین المللی در زمینه رایانش ابری

میزان شغل و درآمد در زمینه های رایانش ابری

مزایای رایانش ابری

معایب رایانش ابری

بررسی باید و نبایدها در استفاده از رایانش ابری

چه کسانی می بایست از رایانش ابری استفاده نمایند؟

چه کسانی نباید از رایانش ابری استفاده نمایند ؟

تأثیر رایانش ابری بروی محیط زیست

چه زمانی تأثیر رایانش ابری بر روی سازمان ها حداکثر می شود ؟

مقدمه

معماری رایانش ابری

مشخصه های اصلی رایانش ابری

اجزای ابر

مشتریان

مرکز داده

سرورهای توزیع شده

زیرساخت های رایانش ابری

مجازی سازی

انواع مجازی سازی

مجازی سازی کامل

مجازی سازی برتر یا ابر مجازی سازی

مزایای مجازی سازی

پردازش گرید، مشبک، شبکه ای

SETI

NAREGI

کشف پروتئین های جدید و غنی کردن مواد غذایی

دلایل استفاده از پردازش مشبک

تفاوت های رایانش ابری و پردازش مشبک

کیفیت ارتباط در پردازش مشبک

معماری مبتنی بر سرویس

خصوصیات اصلی معماری مبتنی بر سرویس

زیرساخت های معماری مبتنی بر سرویس

ذخیره سازی در ابرها

قابلیت انتقال اطلاعات بین ابرها

معماری لایه های رایانش ابری

نرم افزار به عنوان سرویس (SaaS)

ویژگی های اصلی نرم افزار به عنوان سرویس

مزایای مدل نرم افزار به عنوان سرویس

موانع مدل سرویس دهیِ نرم افزار به عنوان سرویس

پلتفرم به عنوان سرویس (PaaS)

ویژگی های سرویس دهی PaaS

مزایای مدل پلتفرم به عنوان سرویس

موانع مدل پلتفرم به عنوان سرویس

زیرساخت به عنوان سرویس (IaaS)

تفاوت مدل های IaaS و PaaS

تفاوت مدل های PaaS و SaaS

PaaS و SaaS امنیت در مدل های سرویس دهی

بررسی خدمات ارائه شده در لایه های رایانش ابری

خدمات ارائه شده در لایه SaaS

خدمات ارائه شده در لایه PaaS

خدمات ارائه شده در لایه IaaS

انواع ابرها در رایانش ابری

ابرهای خصوصی

مزایای ابرهای خصوصی

ابرهای عمومی

ابرهای هیبریدی، آمیخته، پیوندی

ابر انجمنی، گروهی

مقدمه

بررسی سیستم عامل های مبتنی بر رایانش ابری

Windows Azure

موارد کاربرد ویندوز Azure

خدمات ارائه شده در ویندوز Azure

بخش های اصلی ویندوز Azure

میزان استقبال از ویندوز Azure

آموزش ثبت نام در ویندوز Azure

Google Chrome OS

Eye OS

Eye OS نگاه دقیق تر به امکانات و ویژگی های

Eye OS جوایز کسب شده توسط

Joli OS

متفاوت است ؟ Joli OS چرا سیستم عامل

Peppermint OS

You OS

Easy Peasy OS

ویژگی های اصلی Easy Peasy OS

Ghost OS

G ho st ویژگی های مهمِ سیستم عامل

Cloudo OS

Desktop Two

معرفی سایر سیستم عامل های رایانش ابری

معرفی نرم افزارها و سرویس های مبتنی بر رایانش ابری

DropBox

Windows Live Sky Drive

Cloud Drive Amazon

Evernote

Hi Task

Zoho

Mindmeister

Panda Cloud Antivirus

Google Ducs

Cloud Printer

مزایای سرویسِ تحت وب Cloud Printer

معرفی سایر برنامه های رایانش ابری

مقدمه

تعریف امنیت

تعریف امنیت اطلاعات

دلایل اهمیت امنیت اطلاعات

امنیت اطلاعات در رایانش ابری

تهدیدات امنیتی رایانش ابری

نگرانی های امنیتی در پردازش ابری

فعالیت های مرتبط در حوزه امنیت رایانش ابری

کنترل دسترس

کنترل ذخیره سازی

جستجوی خصوصی همکار در ابر

مقدمه

نظرسنجی از مدیران درخصوص اهمیت رایانش ابری

نظرسنجی از مدیران درخصوص مشکلات رایانش ابری

تأثیر رایانش ابری در کاهش هزینه ها

تأثیر رایانش ابری در مورد تمرکز روی کسب و کار

بررسی وضعیت کشورهای مختلف در زمینه رایانش ابری

رایانش ابری در ژاپن

رایانش ابری در استرالیا

رایانش ابری در ایالات متحده آمریکا

آلمان

جمهوری اسلامی ایران

رایانش ابری در ایران SWOT تحلیل

نقاط قوت

نقاط ضعف

فرصت ها

تهدیدها

عنوان پایان نامه : بررسی و پیاده سازی روش بیزین برای تشخیص و تعقیب الگوی تصویری در تصاویر متحرک

قالب بندی : PDF

قیمت : رایگان

شرح مختصر : با توجه به اهمیت و کاربرد روزافزون تشخیص و ردیابی اشیای متحرک در زنجیره تصاویر ویدیویی، نیاز به سیستمهای خودکار بلادرنگ با کارایی بالا در کاربردهای مراقبتی و امنیتی بیش از پیش احساس میشود. در این پایان نامه ابتدا الگوریتمهای تشخیص و جداسازی اشیای متحرک با تاکید بر کاربردهای مراقبتی مورد بررسی و تحلیل قرار گرفته است. سپس با به کارگیری یکی از روش های حذف پس زمینه و ترکیب آن با روش بیزین، یک الگوریتم ترکیبی بهینه و قابل استفاده در کاربردهای نظارتی ارایه خواهد شد. این الگوریتم که به سطوح خاکستری قابل اعمال است، مبتنی بر استقلال خطی بردارها بوده و در برابر تغییرات محلی و سراسری روشنایی مقاوم است. به علاوه نیازی به تنظیم پارامترها ندارد و نسبت به تغییرات تکرار شونده پس زمینه نیز حساسیت کمی از خود نشان می دهد. برخلاف سایر روش های آشکارسازی مبتنی بر تئوری بیزین، این روش به محاسبات کمی نیاز دارد و می تواند در سیستم های بلادرنگ به کار گرفته شود. در ادامه سعی شده تا با استفاده از الگوریتم حذف تطبیقی نویز (ANC) و ترکیب آن با الگوریتم بیزین، یک روش تطبیقی جدید برای آشکارسازی اشیا نیز ارائه شود. در این روش پیکسل های مربوط به پیش زمینه و پس زمینه بدون نیاز به هیچ گونه اطلاعات قبلی و با استفاده از یک فیلتر تطبیق پذیر از یکدیگر متمایز می شوند. نتایج اولیه شبیه سازی، حاکی از قابلیت گسترش این ایده برای استفاده در سیستم های آشکارسازی می باشد

فهرست :

پیشگفتار

کارهای گذشته

انگیزه

نوآوری

ساختار پایان نامه

فصل روش های تشخیص الگوی متحرک

مقدمه

آشکارسازی اشیا متحرک

الگوریتم های آشکارسازی اشیا متحرک به روش حذف پس زمینه

مقایسه الگوریتم های آشکارسازی اشیای متحرک

روش های ارزیابی

ارزیابی مستقل

ارزیابی نسبی

معیارهای ارزیابی مبتنی بر پیکسل

معیارهای ارزیابی مبتنی بر شی

معیارهای ارزیابی مبتنی بر قالب

فصل اصول روش های بیزین در پردازش تصویر

مقدمه

تئوری تصمیم گیری آماری

روش کلاسیک

روش بیزین

مقایسه روش بیزین و کلاسیک

کاربرد روش بیزین در تحلیل تصاویر

توابع هزینه

انتخاب توزیع پیشین

پروفیل های توزیع پیشین نامناسب و تخمین درستنمایی بیشینه (ML)

میدان تصادفی مارکوف و قطعه بندی تصویر

روش MAPMRF

جمع بندی

فصل ترکیب الگوریتم بیزین و روش های حذف پس زمینه

تفاضل گیری از فریم های متوالی

ترکیب توابع گوسی

تخمین تابع چگالی احتمال به روش کرنل

مدل کردن زمینه با ویژگی های مکانی، زمانی و طیفی

جمع بندی

فصل راهکارهای پیشنهادی

بهبود الگوریتم پایه بیزین

روش لگاریتم نسبت ها

الگوریتم مبتنی بر حذف تطبیقی نویز (ANC)

شاخص گذاری اشیای متحرک

نتایج شبیه سازی

فصل نتیجه گیری و پیشنهادات

نتیجه گیری

پیشنهادات

فهرست مراجع

واژه نامه فارسی به انگلیسی

واژه نامه انگلیسی به فارسی

عنوان پایان نامه : هوش تجاری

قالب بندی : PDF

قیمت : رایگان

شرح مختصر : امروزه با رشد فناوری اطلاعات در شهرداریها، حرکت به سوی داشتن زیرساخت های توانمند فن آوری اطلاعات از جمله سیستمهای اطلاعاتی از چالش های استراتژیک شهرداریها میباشد، به شکلی که شاهد آن هستیم در طی دوره های مختلف مدیران با پیاده سازی سیستمهای اطلاعاتی مختلف در شهرداری سعی در کسب آگاهی مناسب در خصوص عملیات موجود در سیستم خود مینمایند.

سیر تحول سیستمهای اطلاعاتی در شهرداری، با تولد سیستمهای درآمد، نوسازی، حسابداری، حقوق و دستمزد در دهه هفتاد در کشور شکل گرفت و با ظهور سیستمهای یکپارچه شهرسازی و مالی اداری به اوج خود رسید و تا شکل گیری سیستمهای هوش تجاری در دوره کنونی پیش رفته به شکلی که امروزه کمتر شهرداری ای را فارغ از ابتدایی ترین سیستم اطلاعاتی می بینیم. ولی مهمترین ویژگی که دوره کنونی دارد تمایل مدیران و سیاستگذاران شهرداریها به کنترل و هدایت صحیح فرآیندهای سیستم خود به صورت لحظه به لحظه و تولد نرم افزارها و سخت افزار های مناسب این کار میباشد. درحالی که سیستمهای عملیاتی همچون درآمد، نوسازی، حسابداری و.. عوامل حیاتی برای شهرداری هستند متاسفانه هنگامی که این سیستمها، علیرغم اینکه تراکنشها و تعاملات دادهها را در پیشخوانهای شهرداری بخوبی اجرا مینمایند، در برابر گزارش گیری، تحلیل و دسترسی به دادهها با مشکلات عدیده ای مواجه میشوند، که عمده این مشکلات ناشی از عدم بکارگیری تکنولوژی مناسب در این زمینه میباشد. شکل (۱) پنج نسل مختلف از فنآوریهای سیستمهای اطلاعاتی را نشان میدهد که راهگشای بسیاری از مشکلات فعلی در سیستمهای اطلاعاتی شهرداریها است .

فهرست :

هدفهای سیستمهای هوش تجاری

روش شناسی ساخت سیستمهای هوش تجاری

شناسایی و آماده سازی دادهها برای سیستم هوش تجاری

طراحی و اجرای سیستم هوش تجاری

مرحله به کارگیری سیستم هوش تجاری

مفاهیم و ادبیات هوش تجاری

انواع نرم افزارهای سازمانی

هوش تجاری و مدیریت کارایی از طریق مجموعه نرم افزاری IBM Cognos

داشبورد هوش مالی نگین

سیستم جامع هوش تجاری

قابلیت داده کاوی

قابلیت های هوش تجاری نرم افزارهای سازمانی

هماهنگی داده ها

انباره داده ها

چه نوع کسب و کاری می تواد از این راهکار بهره ببرد؟

چه افرادی در سازمان از پیاده سازی این راهکار بهره خواهند برد؟

شاخصه های هوش تجاری از منظر بازار

برخی اهداف سیستم هوش تجاری

انگیزه های استفاده از هوش تجاری در سازمان

مشتریان واقعی چه کسانی هستند؟

فواید استفاده از فرآیند هوشمندی تجاری دریک سازمان

وضعیت محصولات هوش تجاری در بازار بین الملل

گردش اطلاعات در فرآیند هوش تجاری

چهار دلیل اصلی نیاز شرکت ها و سازمان ها به هوش تجاری

عوامل متعدد و دشواریهای تصمیمگیری

هفت مسألهعمده که توسط راهکار هوش تجاری هدف قرار گرفتهاند

گامهای پیاده سازی هوش تجاری در شهرداری

تفاوتهای اساسی بین سیستمهای عملیاتی و هوش تجاری

نکات مهم در طراحی و پیادهسازی داشبورد

دستاوردهای ناشی از پیاده سازی هوش تجاری در شهرداری

عنوان پایان نامه : نفوذ به شبکه و راه های پیشگیری از آن

قالب بندی : PDF

قیمت : رایگان

شرح مختصر : امروزه درشبکه های کامپیوتری همتابه همتا و مشتری – خدمت گزار، وارد دنیای صنعتی شده و به قسمت جدایی ناپذیر شرکت های بزرگ تبدیل شده اند. در این میان افراد سودجو با استفاده از نرم افزارهای جاسوسی و ایجاد اسب های تراوا وارد این شبکه ها می شوند.لذا باید با نرم افزارهای ویژه مقابل این افراد ایستاد

فهرست :

چکیده

مقدمه

مقدمه ای برشبکه

کاربرد شبکه های کامپیوتری

انواع شبکه

پروتکل های TCP/IP

انواع پورت های نرم افزاری

مفهوم پورت های باز و بسته

آشنایی با پورت های مختلف

آدرس سخت افزاری

مبانی سرویس دهنده نام های حوزه

نام دامنه

مقدمه ای بر نفوذ

تاریخچه نفوذ

سرویس های امنیتی در شبکه ها

انگیزه نفوذگران و حمله به شبکه ها

ریسک های مرتبط با افراد

کار با نرم افزار SamSpade

کاربا نرم افزار Net Scan Tools

حمله از طریق مودم

Firewalk علیه Firewal

کاربا نرم افزارپسوردیاب PWDUMP2

انواع هش

ابزار تست وبسایت

حمله از راه پشته

کدهای سیاه

درب های پشتی

اسب های تراوا

نتیجه گیری

منابع

عنوان پروژه : دزدگیر سیم کارت خور با ماژول SIM900

قالب بندی : PDF, Code

قیمت : رایگان

شرح مختصر : در این پروژه ما سعی بر این داشتیم که شما را با نحوه راه اندازی ماژول SIM900 و نحوه ارسال SMS و نحوه اتصال این ماژول به شبکه GPRS آشنا کنیم . در واقع ماژول SIM900 یک ماژول ارسال و انتقال اطلاعات است. در این پروژه شما با ساختار سیستماتیک انواع دزدگیر آشنا می شوید. تا همین اواخر اکثر دزدگیرهای اماکن جهت اعلام خطر و یا هشدار به کاربران خود و یا مراکز پلیس از خط تلفن ثابت استفاده می کردند. که همین امر خود باعث به وجود آمدن باگ های امنیتی و مشکلات راه اندازی دزدگیرهای امکان می شد. چراکه اکثر سارق ها ابتدا خطوط تلفن و سپس برق را قطع می کنند و یا اینکه در بعضی از مناطق بنا به دلایلی اصلا خطوط تلفن وجود ندارد. به همین دلیل امروزه تمام تولید کنندگان تجهیزات محافظتی و دزدگیرها اقدام به طراحی و تولید دزدگیرهای سیم کارت خور کرده اند. دزدگیرهای سیم کارت خور مزایای بسیار زیادی نسبت به دزدگیرهای معمولی و قدیمی دارند که مهم ترین آن ها عدم نیاز به خط تلفن, نصب و راه اندازی ساده تر و امنیت بالای آن ها می باشد. در نگاه اول برای اکثر افراد علاقه مند به الکترونیک و میکروکنترلرها ساخت دزدگیرهای سیم کارت خور بسیار پیچیده و دشوار به نظر می رسد. اما در حقیقت اینگونه نیست. امروزه شما می توانید به راحتی با اندکی توان برنامه نویسی و آشنایی با الکترونیک و میکروکنترلرها اقدام به طراحی دزدگیرهای حرفه ای با قابلیت های منحصر به فرد نمائید و یا حتی آن ها را به تولید انبوه برسانید. در این پروژه تیم الکترونیک و برنامه نویسی SKY HAWK اقدام به طراحی یک دزدگیر سیم کارت خور اماکن با استفاده از میکروکنترلرAVR ماژول SIM900 کرده است. که شما علاقه مندان می توانید با استفاده از این پروژه خود اقدام به طراحی و ساخت آن نمائید

فهرست :

مقدمه

معرفی ماژول SIM 900

تفاوت SIM900A با SIM900

تشریح پایه های ماژول SIM900

ساخت منبع تغذیه برای ماژول SIM900

نحوه اتصال سیم کارت به ماژول SIM900

نحوه اتصال میکروفون و بلندگو به ماژول SIM900

اتصال ماژول SIM900 به کامپیوتر

نحوه کنترل ماژول SIM900 با کامپیوتر توسط نرم افزار bascom

اتصال ماژول SIM900 به میکرو کنترلر AVR

مفاهیم پایه در اینترنت

دستورات AT COMMAND

دستورات AT COMMAND جهت اتصال ماژول SIM900 به اینترنت

شرح پروژه

دزدگیر

شماتیک فنی مدار پروژه

سنسور PIR

منابع و ماخذ

عنوان پایان نامه : داده کاوی، مفاهیم و کاربرد

قالب بندی : Word

قیمت : رایگان

شرح مختصر : امروزه با گسترش سیستم های پایگاهی و حجم بالای داده ها ی ذخیره شده در این سیستم ها ، نیاز به ابزاری است تا بتوان داده های ذخیره شده را پردازش کردواطلاعات حاصل از این پردازش را در اختیار کاربران قرار داد . با استفاده از پرسش های ساده در SQL و ابزارهای گوناگون گزارش گیری معمولی ، می توان اطلاعاتی را در اختیار کاربران قرار داد تا بتوانند به نتیجه گیری در مورد داده ها و روابط منطقی میان آنها بپردازند اما وقتی که حجم داده ها بالا باشد ، کاربران هر چند زبر دست و با تجربه باشند نمی توانند الگوهای مفید را در میان حجم انبوه داده ها تشخیص دهند و یا اگر قادر به این کار هم با شند ، هزینه عملیات از نظر نیروی انسانی و مادی بسیار بالا است . از سوی دیگر کاربران معمولا فرضیه ای را مطرح می کنند و سپس بر اساس گزارشات مشاهده شده به اثبات یا رد فرضیه می پردازند ، در حالی که امروزه نیاز به روشهایی است که اصطلاحا به کشف دانش بپردازند یعنی با کمترین دخالت کاربر و به صورت خودکار الگوها و رابطه های منطقی را بیان نمایند . داده کاوی یکی از مهمترین این روشها است که به وسیله آن الگوهای مفید در داده ها با حداقل دخالت کاربران شناخته می شوند و اطلاعاتی را در اختیار کاربران و تحلیل گران قرار می دهند تا براساس آنها تصمیمات مهم و حیاتی در سازمانها اتخاذ شوند . در داده کاوی از بخشی از علم آمار به نام تحلیل اکتشافی داده ها استفاده می شود که در آن بر کشف اطلاعات نهفته و ناشناخته از درون حجم انبوه داده ها تاکید می شود . علاوه بر این داده کاوی با هوش مصنوعی و یادگیری ماشین نیز ارتباط تنگاتنگی دارد ، بنابراین می توان گفت در داده کاوی تئوریهای پایگاه داده ها ، هوش مصنوعی ، یادگیری ماشین و علم آمار را در هم می آمیزند تا زمینه کاربردی فراهم شود . باید توجه داشت که اصطلاح داده کاوی زمانی به کار برده می شود که با حجم بزرگی از داده ها ، در حد مگا یا ترابایت ، مواجه باشیم . در تمامی منابع داده کاوی بر این مطلب تاکید شده است . هر چه حجم داده ها بیشتر و روابط میان آنها پیچیده تر باشد دسترسی به اطلاعات نهفته در میان داده ها مشکلتر می شود و نقش داده کاوی به عنوان یکی از روشهای کشف دانش ، روشن تر می گردد .

فهرست :

چکیده

مقدمه

فصل اول – مفاهیم داده کاوی

مدیریت ذخیره سازی و دستیابی اطلاعات

ساختار بانک اطلاعاتی سازمان

داده کاوی (Data Mining)

مفاهیم پایه در داده کاوی

تعریف داده کاوی

مراحل فرایند کشف دانش از پایگاه داده ها

الگوریتم های داده کاوی

آماده سازی داده برای مدل سازی

درک قلمرو

ابزارهای تجاری داده کاوی Tools DM Commercial

منابع اطلاعاتی مورد استفاده

محدودیت های داده کاوی

حفاظت از حریم شخصی در سیستمهای دادهکاوی

فصل دوم : کاربردهای داده کاوی

کاربرد داده کاوی در کسب و کار هوشمند بانک

داده کاوی در مدیریت ارتباط با مشتری

کاربردهای داده کاوی در کتابخانه ها و محیط های دانشگاهی

داده کاوی و مدیریت موسسات دانشگاهی

داده کاوی و مدیریت بهینه وب سایت ها

دادهکاوی و مدیریت دانش

کاربرد دادهکاوی در آموزش عالی

فصل سوم – بررسی موردی۱: وب کاوی

معماری وب کاوی

مشکلات و محدودیت های وب کاوی در سایت های فارسی زبان

محتوا کاوی وب

فصل چهارم – بررسی موردی

داده کاوی در شهر الکترونیک

زمینه دادهکاوی در شهر الکترونیک

کاربردهای داده کاوی در شهر الکترونیک

چالشهای داده کاوی در شهر الکترونیک

مراجع و ماخذ

عنوان پایان نامه : فاصله سنج آلتروسنیک با قابلیت اندازه گیری دما به زبان C

قالب بندی : PDF

قیمت : رایگان

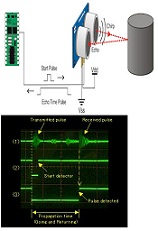

شرح مختصر : اولتراسونیک به صوتی گفته میشود که فرکانس آن بالاتر از فرکانس صوتی است که انسان توانایی شنیدن آنرا دارد و معمولاً فرکانس بالای ۲۰khz را شامل میشود. چندین راه برای اندازه گیری مسافت بدون تماس وجود دارد. برخی دستگاه ها با ساتع کردن امواج مادون قرمز و دریافت آن فاصله شی مورد نظر را تشخیص میدهند. دستگاه های دیگری هستند که با لیزر کار میکنند و صحت عملکرد و دقت بالایی دارند. در حال حاضر تکنیک های تشخیص فاصله با لیزر، رادار، مادون قرمز و اولتراسونیک بطور گسترده در دستگاه های اندازه گیری و اکتشاف موانع و… مورد استفاده قرار میگیرند. دستگاه های اندازه گیری مسافت لیزری و راداری به دلیل گران قیمت بودن و هزینه بالا فقط در کاربردهای محدودی استفاده میشوند و تحقیقات نشان میدهد که سیستمهای تشخیص مسافت اولتراسونیک بدلیل قیمت پائین و عملکرد قابل قبول مقبولیت بیشتری دارند.

فهرست :

فصل اول: سخت افزار و توضیح قطعات سخت افزار

سخت افزار

میکرو کنترلر AVR

سنسور اولتراسونیک

تقویت کننده عملیاتی

خازن

مقاومت الکتریکی

ترانزیستور

دیود

تنظیم کننده ولتاژ

ال سی. دی کارکتری

لیست قطعات فاصله سنج

مدار فاصله سنج

فصل دوم :نرم افزار

برنامه نویسی میکروکنترلر

منطق برنامه

شروع برنامه نویسی به زبان C

برنامه نویسی ماژولار

منابع